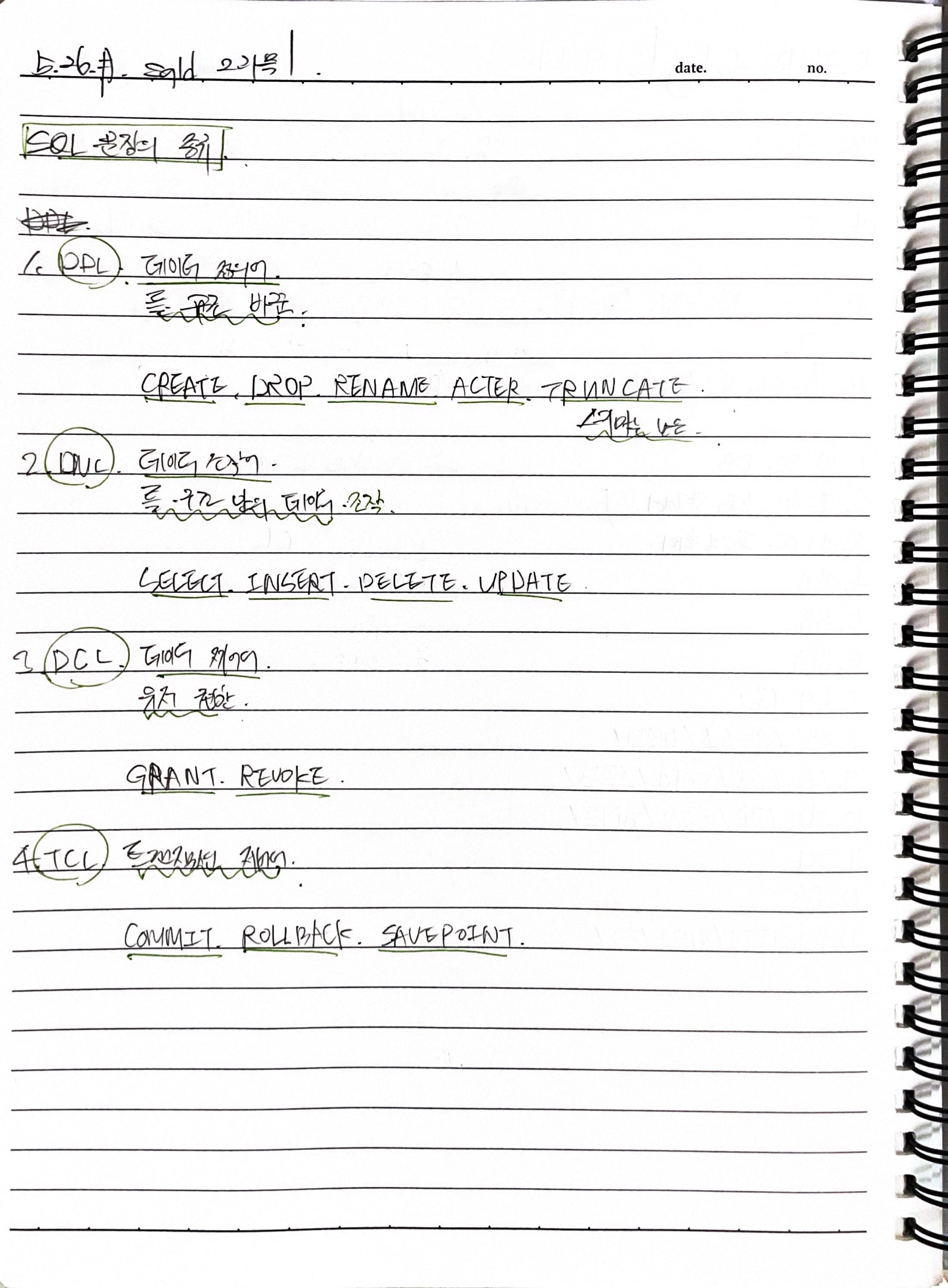

SQL 문장의 종류 1. DDL 2. DML 3. DCL 4. TCL DUAL 테이블NULL을 이용한 연산 결과NULL을 이용한 비교 결과문자 함수 1. LOWER() 2. UPPER() 3. LENGTH() 4. SUBSTR() 5. INSTR() 6. LPAD() 7. RPAD() 8. TRIM() 9. LTRIM() 10. RTRIM() 11. REPLACE()숫자 함수 1. ROUND() 2. TRUNCATE() 트랜잭션 특징 (ACID) 1. 원자성 (Atomicity) 2. 일관성 (Consistency) 3. 고립성 (Isolation) 4. 영속성 (Durability)SQL 실행 순서 1. 파싱 (Parsing) 2. 실행 (Execution) 3. 인출 (Fetch)INDEX_DES..